Routeros配置openvpn服务器和客户端

网上很多教程了,但是Routeros使用openvpn over shadowsocks避免使用机场安全隐患中需要一些内容,所以在此简单写一下。

Routeros配置openvpn服务器步骤如下

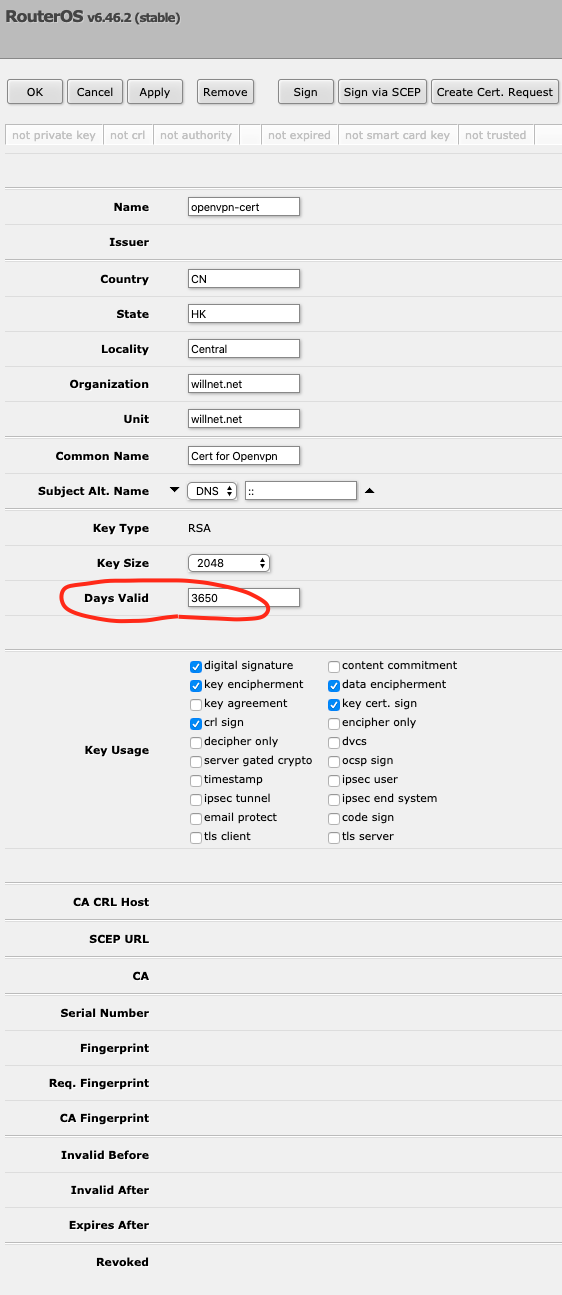

1,创建根证书

routeros网络配置地址(下同):/webfig/#System:Certificates.Certificates.new

以下信息根据自己更改,注意证书有效期

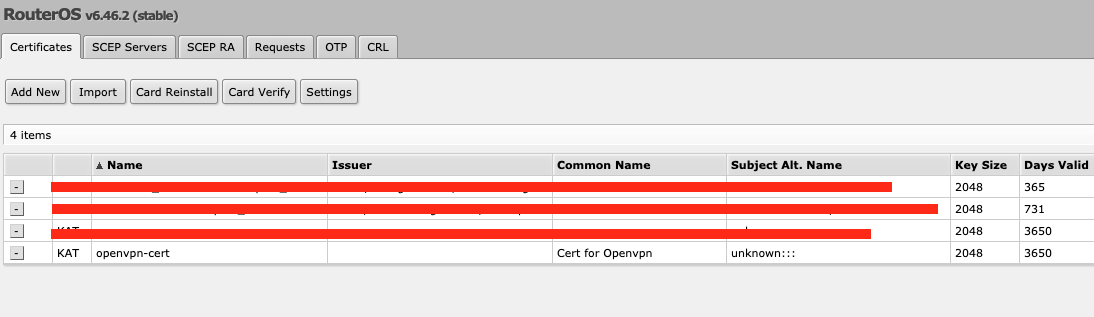

保存后点击上图中sign按钮签发证书,成功后会如下图,证书前显示KAT

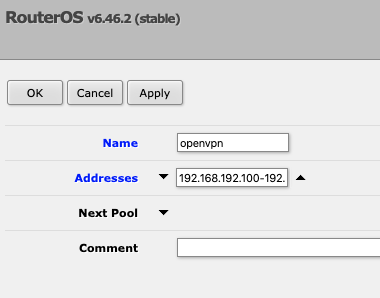

2,配置openvpn客户端地址池

/webfig/#IP:Pool.Pools.new

如图

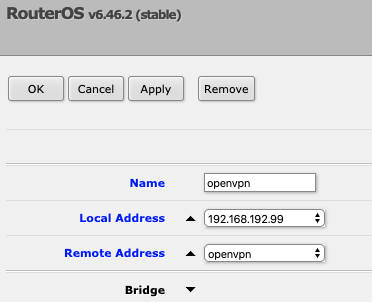

3,配置openvpn配置profile

/webfig/#PPP.Profiles.new

填写前三项,其他默认,注意本地地址和地址池尽量在同一网段,远程地址选择上面地址池名

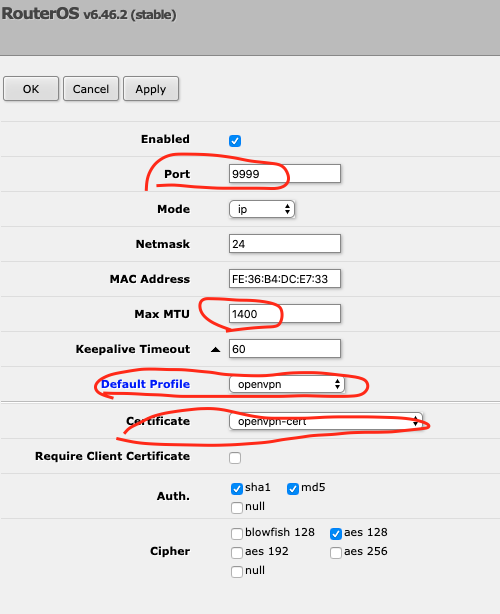

4,配置openvpn服务器

/webfig/#PPP.OVPN_Server

配置以下红圈位置

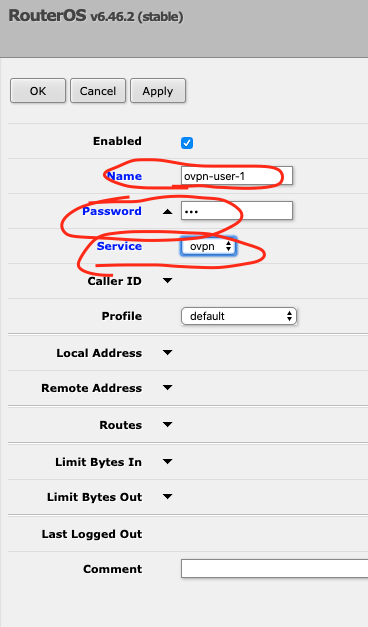

5,配置openvpn账号

/webfig/#PPP.Secrets.new

需要几个就添加几个

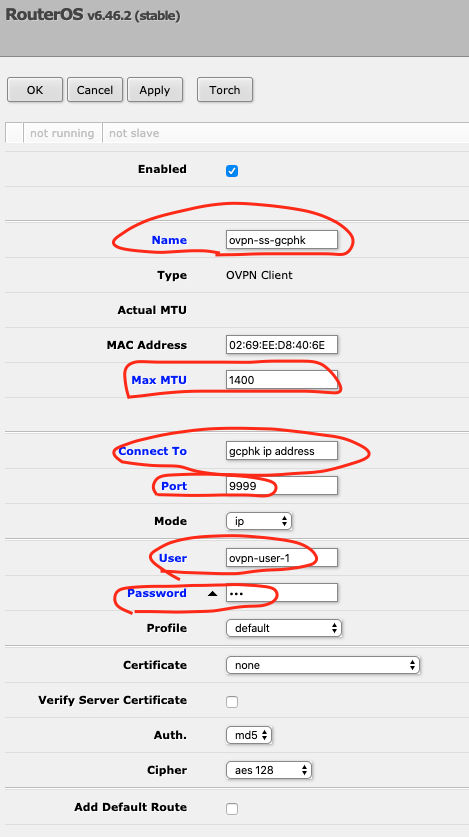

Routeros配置openvpn客户端

/webfig/#PPP.Interface.new.OVPN_Client